Входящий спам — одна из главных причин перегрузки почтовых серверов и потери важных писем. Даже при наличии фильтров вроде SpamAssassin или greylisting нежелательная почта всё равно может просачиваться. Один из эффективных способов остановить спам на уровне подключения — использовать DNSBL (DNS-based Blackhole List). В этой статье разберёмся, как работает DNSBL, как включить его в ISPmanager и какие списки стоит использовать.

Введение

С каждым годом объём спама в электронной почте продолжает расти, причём спам-фильтры на стороне получателя не всегда справляются. Входящие письма от сомнительных отправителей перегружают сервер, забивают почтовые ящики и повышают риск фишинга, вирусных вложений и утечек данных. Особенно страдают почтовые системы, размещённые на VPS: ресурсы ограничены, а любое повышение нагрузки может привести к падению сервиса или потере легитимной корреспонденции.

Администраторы часто используют стандартные средства защиты, вроде SpamAssassin, greylisting или фильтрации по заголовкам. Но эти методы начинают работать после установления соединения с почтовым сервером — то есть когда сервер уже принял соединение и начал тратить ресурсы. Более надёжный способ — отсеивать спам ещё на этапе подключения, до приёма тела письма. Именно такую защиту обеспечивает технология DNSBL (DNS-based Blackhole List).

DNSBL — это система чёрных списков IP-адресов, замеченных в рассылке спама. С помощью этих списков почтовый сервер может заранее определить, стоит ли принимать соединение с тем или иным отправителем. Если IP найден в чёрном списке — письмо блокируется до обработки, и ресурсы сервера остаются свободными для реальных клиентов.

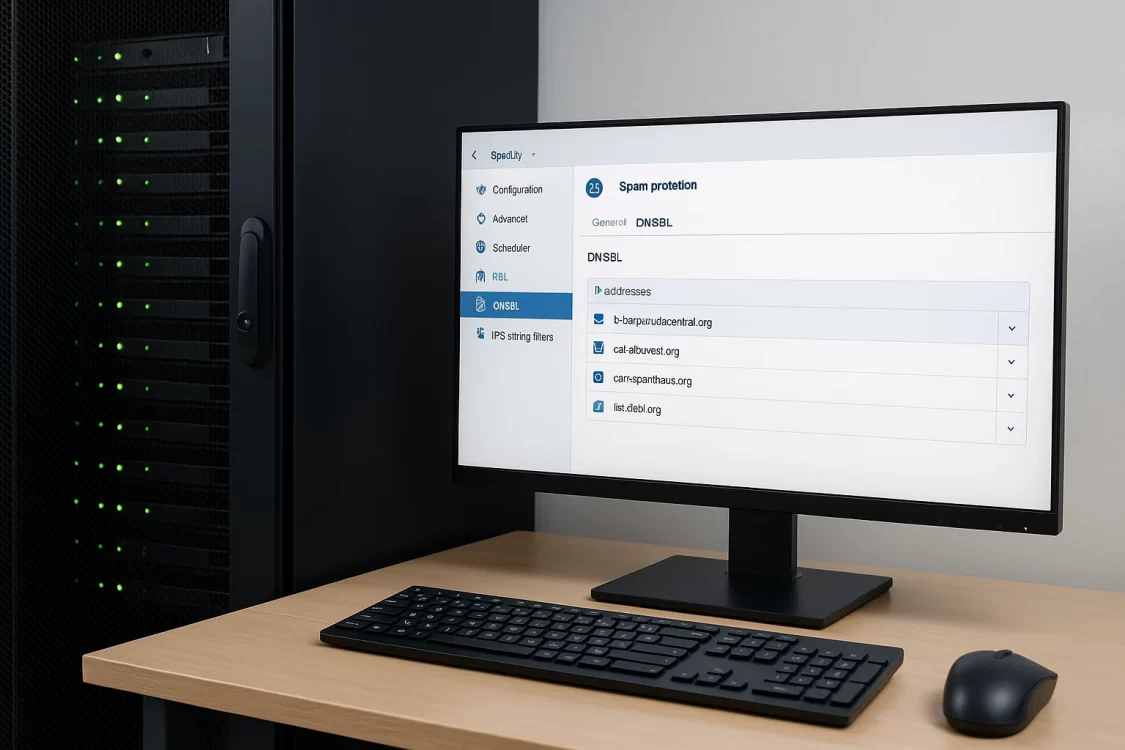

Панель ISPmanager поддерживает подключение внешних DNSBL-сервисов и позволяет гибко управлять ими. Это делает настройку простой даже для тех, кто не работает с Postfix или Exim вручную.

В этой статье мы подробно рассмотрим:

- как работает DNSBL и почему он эффективен;

- как настроить DNSBL в ISPmanager на VPS;

- какие списки использовать для максимальной пользы;

- как проверять и отлаживать работу фильтра;

- что делать, если в чёрный список попал «белый» адрес.

Эта инструкция будет полезна как начинающим вебмастерам, так и администраторам небольших VPS, которые хотят избавиться от потока спама и улучшить устойчивость своей почтовой системы.

Что такое DNSBL и зачем он нужен

DNSBL (DNS-based Blackhole List) — это чёрный список IP-адресов, подозреваемых в распространении спама. Эти списки хранятся на DNS-серверах и предоставляются для публичного использования. Когда на ваш почтовый сервер приходит письмо, он может проверить IP-адрес отправителя по DNSBL. Если адрес есть в списке — соединение отклоняется или помечается как подозрительное.

Преимущества DNSBL:

- проверка происходит до получения письма — экономится ресурс сервера;

- быстрое обнаружение массовых рассылок;

- простая интеграция в почтовый сервер через панель ISPmanager.

Как это работает на практике

Когда почтовый сервер получает запрос на соединение от другого сервера, он выполняет обратный DNS-запрос в выбранные DNSBL-списки. Запрос устроен так:

<обратный IP>.dnsbl-серверНапример, для IP-адреса 192.0.2.1 запрос будет:

1.2.0.192.dnsbl.example.orgЕсли такой хост существует и возвращает положительный ответ — IP в чёрном списке. Сервер может сразу отказать в приёме письма.

Как включить DNSBL в ISPmanager

Поддержка DNSBL встроена в ISPmanager (начиная с версии 5). Чтобы активировать эту функцию:

- Зайдите в панель управления ISPmanager от root. Перейдите в раздел «Почта» → «DNSBL».

- Добавьте DNSBL-сервисы. Нажмите кнопку «Добавить» и укажите адрес DNSBL-сервера. Можно добавить несколько сразу. Рекомендуем использовать надёжные списки:

- zen.spamhaus.org — один из самых популярных и эффективных.

- bl.spamcop.net — надёжный список, активно обновляется.

- b.barracudacentral.org — список от Barracuda Networks.

- dnsbl.sorbs.net — подробный список с фильтрами.

- spam.dnsbl.sorbs.net — специализированный под спам.

- psbl.surriel.com — компактный и быстрый.

Важно

Перед использованием некоторых списков (например, от Barracuda) может потребоваться регистрация IP-адреса вашего сервера.

- Сохраните изменения. После добавления всех нужных DNSBL-серверов сохраните конфигурацию. Проверка начнёт работать сразу — перезагрузка не требуется.

Проверка работы и отладка

После включения DNSBL важно убедиться, что всё работает корректно и не блокируются легитимные письма. Для этого:

Проверьте почтовые логи:

tail -f /var/log/exim/main.logили

journalctl -u eximОтправьте тестовое письмо с внешнего адреса.

Убедитесь, что белые адреса не попадают под блокировку. При необходимости настройте белый список IP.

Что делать, если легитимный адрес попал в DNSBL

Иногда в DNSBL попадают и «чистые» IP-адреса. Это может случиться, если почтовый провайдер клиента временно оказался под атакой. В этом случае:

Получите IP отправителя из логов.

Проверьте его на сайте DNSBL (например, https://mxtoolbox.com/blacklists.aspx).

Если IP действительно в списке — отправьте запрос на его удаление через интерфейс DNSBL.

Практические советы

Используйте несколько списков, но не более 5–6, чтобы не замедлять обработку.

Периодически проверяйте список DNSBL-серверов — некоторые могут перестать работать или стать ненадёжными.

Комбинируйте DNSBL с другими методами защиты: greylisting, SPF, DKIM и DMARC.

Не полагайтесь только на DNSBL — это первая линия обороны, но не панацея.

Заключение

Использование DNSBL в ISPmanager позволяет отсечь большую часть спама ещё до того, как письмо попадает в очередь обработки. Это экономит ресурсы сервера и помогает сохранить репутацию вашего почтового домена. Настройка выполняется за пару минут, а результат — чистая почта и меньше головной боли.

AdminVPS рекомендует всегда использовать DNSBL в связке с комплексной защитой: фильтрацией по заголовкам, SPF/DKIM, лимитами на отправку и мониторингом логов. Так вы защитите почтовую систему VPS от перегрузки и обеспечите надёжную доставку важных писем.

Читайте в блоге:

- Настройка NGINX на Ubuntu 24.04 LTS: от первого запуска до HTTPS

- Как установить и настроить веб-сервер Nginx на Ubuntu

- Хостинг сайта на Ubuntu 24.04 LTS: NGINX, SSL и WordPress