Рассмотрим основные шаги — от установки пакета до настройки анонимности, включая настройку портов, управление доступом и проверку работы сервера в реальных условиях.

Введение

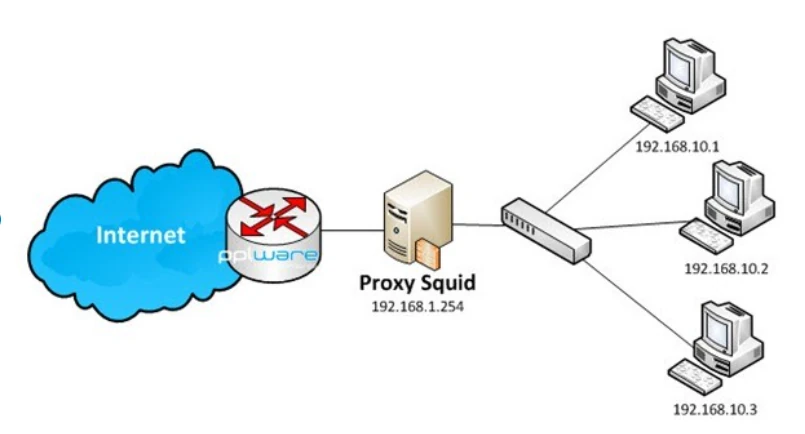

Сегодня прокси-серверы — это не экзотика, а рабочий инструмент, который помогает компаниям и частным пользователям управлять интернет-трафиком. Они нужны для кеширования страниц, ускорения загрузки, контроля доступа сотрудников в корпоративной сети, а также для защиты конфиденциальности. На VPS прокси часто ставят разработчики, системные администраторы и владельцы проектов, чтобы оптимизировать нагрузку и обеспечить дополнительный уровень безопасности.

В этой статье разберём, как установить и настроить популярный прокси-сервер Squid на Linux. Он хорошо подходит для рабочих и учебных задач, обладает гибкими настройками и поддерживает тонкую фильтрацию трафика.

Установка Squid

Для начала обновим список пакетов и установим Squid. На системах с CentOS или RHEL это делается командой:

yum install squid -yПосле завершения установки бинарные файлы и конфигурация будут доступны в стандартных каталогах. Главный файл настроек находится здесь:

/etc/squid/squid.confБазовая настройка

Откройте конфигурационный файл и обратите внимание на ключевые блоки.

ACL и правила доступа

ACL (Access Control List) определяют, кто может пользоваться прокси. Например, создадим правило для подключения через порт 2000:

acl proxy myport 2000Теперь разрешим доступ для этого правила, добавив строку до строки http_access deny all:

http_access allow proxyЭто даст право подключения только тем, кто соответствует указанной ACL.

Настройка порта

По умолчанию Squid слушает 3128-й порт. Изменим его на свой, например, 2000, и зададим конкретный IP-адрес:

http_port 192.168.0.1:2000Исходящий адрес

Чтобы указать, с какого IP будет выходить трафик:

tcp_outgoing_address 192.168.0.1 proxyУправление заголовками

Squid позволяет скрывать или подменять часть HTTP-заголовков. Это важно, если вы хотите минимизировать раскрытие информации о клиенте.

Базовые настройки:

request_header_access X-Forwarded-For deny all

request_header_access Via deny all

request_header_access Cache-Control deny all

request_header_access From deny all

forwarded_for offДля усиленной анонимизации можно добавить:

request_header_access User-Agent deny all

request_header_access Server deny all

request_header_access WWW-Authenticate deny all

request_header_access Link deny allНо стоит помнить: излишняя фильтрация может мешать корректной работе некоторых сайтов.

Перезапуск Squid

После внесения изменений перезапустим службу:

systemctl restart squidили в старых системах:

/etc/init.d/squid restartПроверим статус:

systemctl status squidЕсли всё сделано верно, сервис запустится без ошибок.

Проверка работы

- Настройте браузер или систему на использование вашего прокси (IP и порт).

- Откройте сайт и проверьте, идёт ли трафик через Squid.

- Для диагностики можно использовать логи:

tail -f /var/log/squid/access.log

Заключение

Squid остаётся одним из самых гибких и надёжных решений для организации прокси-сервера на Linux. Его выбирают администраторы благодаря возможностям тонкой настройки правил доступа, фильтрации заголовков и кеширования трафика.

Если у вас корпоративная сеть, Squid поможет снизить нагрузку на канал и централизованно управлять подключениями сотрудников. Если вы запускаете проекты на VPS, прокси станет дополнительным уровнем контроля и защиты. Важно только помнить, что настройка должна быть осознанной: слишком строгая фильтрация может привести к сбоям, а открытый доступ — к рискам безопасности.

Используя Squid, вы получаете инструмент, который может быть как «рабочей лошадкой» для ускорения сайтов и экономии трафика, так и частью комплексной системы безопасности с интеграцией в файрвол, мониторинг и централизованный бекап.

Читайте в блоге:

- Установка и настройка LAMP-сервера на Ubuntu 24.04 LTS

- Лучшие инструменты мониторинга сервера на Ubuntu 24.04: Netdata, Glances, htop

- Как настроить автоматические обновления безопасности в Ubuntu 24.04 с помощью unattended-upgrades