Хотите установить на сайт невидимый щит от хакеров? Начать стоит с самого простого и важного шага — включения HTTPS. Этот протокол не только защищает данные пользователей от перехвата, но и усиливает доверие к сайту, улучшает позиции в поиске и соответствует современным требованиям безопасности. В этом материале рассказываем, почему HTTPS обязателен для любого проекта и как настроить бесплатный SSL-сертификат Let’s Encrypt на OpenLiteSpeed без лишней суеты.

В основе протокола HTTPS лежит SSL/TLS-сертификат — цифровой идентификатор, обеспечивающий надёжное шифрование трафика между веб-сервером и браузером клиента. Он гарантирует, что передаваемая информация защищена от перехвата и подделки. Одним из наиболее авторитетных и широко используемых удостоверяющих центров сегодня является Let’s Encrypt — некоммерческая инициатива, предлагающая автоматизированную и бесплатную выдачу SSL/TLS-сертификатов. Благодаря этому миллионы сайтов по всему миру получили возможность быстро и без лишних затрат перейти на безопасный протокол, улучшив как защиту данных, так и доверие со стороны пользователей.

Пара слов о OpenLiteSpeed

OpenLiteSpeed — это современный веб-сервер с открытым исходным кодом, разработанный для высокой скорости работы сайтов. Он оптимизирован для обработки большого количества одновременных запросов при минимальной нагрузке на сервер. Благодаря встроенной поддержке HTTP/3, кешированию на уровне сервера и гибкой настройке, OpenLiteSpeed значительно ускоряет загрузку сайтов и снижает потребление ресурсов.

Сайты на OpenLiteSpeed работают быстрее без необходимости глубокой оптимизации. Меньшая нагрузка на сервер позволяет размещать больше проектов на одном тарифе. Бесплатная лицензия делает его отличным выбором для проектов любого масштаба — от блогов до интернет-магазинов. Именно поэтому всё больше хостинг-провайдеров выбирают OpenLiteSpeed как основу своих решений.

Почему HTTPS обязателен для современных сайтов

Перед тем как переходить к установке сертификата, важно понимать, почему переход на HTTPS сегодня стал не просто рекомендацией, а обязательным требованием для любого сайта, будь то интернет-магазин, корпоративный ресурс или персональный блог.

HTTPS — это не просто бонус к сайту, это основа его безопасности и доверия со стороны аудитории. Использование защищённого протокола означает, что данные, которые пользователь передаёт через сайт, например, личные сведения, номера телефонов, адреса электронной почты или платёжную информацию, надёжно шифруются. Шифрование защищает данные от перехвата злоумышленниками, которые могут попытаться получить доступ к сетевому трафику. Особенно это важно при использовании публичных Wi-Fi-сетей, где атаки типа «человек посередине» (Man-in-the-Middle) происходят довольно часто.

Наличие SSL/TLS-сертификата повышает уровень доверия к сайту. Браузеры явно предупреждают пользователей о небезопасных ресурсах: при отсутствии HTTPS в адресной строке появляется предупреждение, которое может отпугнуть потенциальных клиентов. Наличие замочка рядом с адресом сайта воспринимается как гарантия безопасности ресурса.

Сайты, работающие по HTTPS, получают преимущества в ранжировании поисковыми системами. Ещё в 2014 году Google официально объявил о влиянии HTTPS на позиции сайта в выдаче. Это значит, что переход на защищённый протокол напрямую способствует продвижению ресурса и росту его посещаемости.

Для российских сайтов дополнительным стимулом служит соблюдение требований закона «О персональных данных» №152-ФЗ. Согласно этому закону, если сайт собирает и обрабатывает персональные данные граждан РФ, он обязан защищать их, в том числе путём использования надёжных шифровальных средств. Отсутствие HTTPS может рассматриваться как нарушение законодательства.

SSL/TLS-сертификаты от Let’s Encrypt являются полностью бесплатными, но при этом действуют всего 90 дней. Это сделано для повышения безопасности, чтобы уменьшить срок использования потенциально скомпрометированных сертификатов. Однако регулярное обновление не является проблемой: современные инструменты позволяют автоматизировать этот процесс, избавляя администратора от необходимости вручную следить за сроками.

Установка Certbot

Прежде чем начать настройку HTTPS на сервере с OpenLiteSpeed, необходимо подготовить инструмент, который будет работать с сертификатами Let’s Encrypt. Certbot — официальная утилита, разработанная организацией Electronic Frontier Foundation (EFF), созданная специально для упрощения процесса получения и обновления SSL/TLS-сертификатов. Этот инструмент умеет автоматически генерировать запросы на выпуск сертификатов, подтверждать владение доменами, устанавливать сертификаты и поддерживать их актуальность.

Для работы Certbot требуется минимальный набор зависимостей и стандартные права суперпользователя. Установка на CentOS Stream 9 максимально проста, так как пакет уже доступен в официальных репозиториях.

Чтобы установить Certbot, откройте терминал сервера и выполните команду:

sudo dnf install certbotЕсли установить Certbot через менеджер пакетов dnf, вы получите актуальную версию с поддержкой всех необходимых функций, включая работу с современными протоколами шифрования и автоматическое продление сертификатов.

После завершения установки рекомендуется проверить, распознаётся ли команда certbot системой. Это поможет заранее выявить возможные ошибки и избежать проблем на этапе выпуска сертификата.

Настройка брандмауэра для HTTPS

Когда сайт работает по HTTPS, браузеры и серверы начинают общаться друг с другом через защищённый порт 443. Но если сервер его не слушает или доступ к нему закрыт брандмауэром, посетители просто не смогут увидеть ваш сайт. Это всё равно что дверь без ручки: вход есть, а зайти невозможно.

Поэтому следующим шагом будет настройка брандмауэра, а именно разрешение соединения на порт 443, чтобы к вашему сайту можно было безопасно подключаться.

На CentOS Stream за защиту отвечает firewalld — система управления сетевыми правилами, которая позволяет открывать и закрывать нужные порты на сервере. Чтобы разрешить HTTPS, введите команду:

sudo firewall-cmd --permanent --add-service=httpsЭта команда добавит разрешение на постоянной основе, то есть, правило останется даже после перезагрузки сервера.

Чтобы изменения сразу вступили в силу, нужно применить изменения настроек брандмауэра:

sudo firewall-cmd --reloadПосле этого система будет пропускать весь HTTPS-трафик, и ваш сайт сможет принимать безопасные соединения.

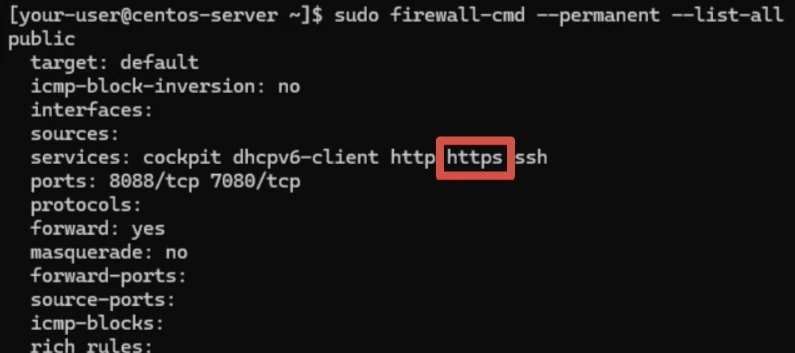

На всякий случай стоит проверить, действительно ли новое правило появилось. Для этого выполните команду:

sudo firewall-cmd --permanent --list-allВ списке сервисов должна быть запись https. Если её нет, значит, что-то пошло не так, и стоит ещё раз внимательно перепроверить команды.

Получение сертификата Let’s Encrypt

Когда брандмауэр уже пропустил HTTPS, самое время заняться самим сертификатом. Именно он будет подтверждать, что ваш сайт настоящий, а соединение с ним — безопасное. Без него браузер сразу начнёт пугать пользователей красными предупреждениями вроде «Небезопасное соединение», и даже самый красивый сайт рискует потерять доверие.

Чтобы получить сертификат от Let’s Encrypt, используем Certbot. Он помогает пройти процедуру выпуска без лишней головной боли: сам отправит запрос, сам проверит сайт, сам заберёт сертификат.

Работать будем через способ --webroot. Certbot положит маленький проверочный файл прямо на ваш сайт, а Let’s Encrypt зайдёт туда и проверит, что домен действительно принадлежит вам. Такой способ самый универсальный, работает почти везде и без риска что-то случайно сломать в настройках сервера.

Выполните команду:

sudo certbot certonly --webroot -w /var/www/your-site-name.ru -d your-site-name.ru -d www.your-site-name.ruПояснения:

- Параметр -w указывает путь к папке, где лежит ваш сайт. Certbot разместит проверочный файл именно в эту директорию.

- Параметры -d обозначают домены, для которых нужен сертификат. Можно указывать сразу несколько, например, основной домен и версию с www.

После выполнения команды Certbot свяжется с Let’s Encrypt, подтвердит права на домен и разместит готовые сертификаты в директории:

/etc/letsencrypt/live/your-site-name.ru/Там будет несколько файлов:

- privkey.pem — это ваш приватный ключ. Держите его в безопасности, никому не показывайте;

- fullchain.pem — это сам сертификат плюс вся цепочка доверия.

Без приватного ключа и сертификата HTTPS не заработает, так что лучше сразу настроить правильные права доступа к этим файлам.

Когда сертификат получен, вы уже почти на финишной прямой. Осталось только рассказать об этом вашему серверу OpenLiteSpeed, и тогда весь трафик пойдёт через защищённое соединение.

Конфигурация OpenLiteSpeed для работы с HTTPS

Когда сертификат уже получен, его нужно привязать к серверу. Без этой настройки сайт будет продолжать работать через обычный HTTP, а пользователи так и не увидят заветный замочек безопасности.

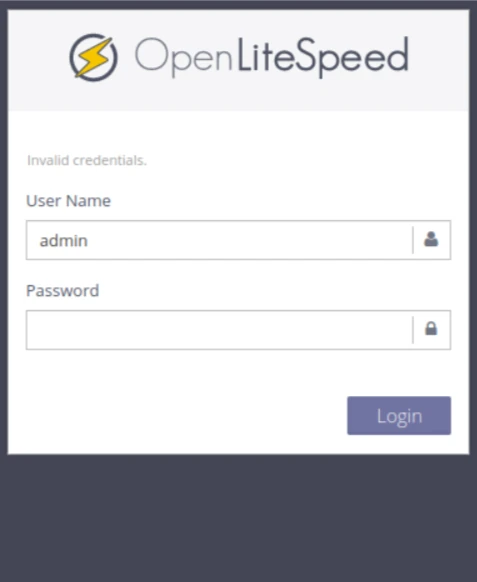

Настройка начинается с входа в административную панель OpenLiteSpeed. Откройте браузер и перейдите по адресу http://X.X.X.X:7080, где X.X.X.X — это IP-адрес вашего сервера. Введите логин и пароль, которые вы указывали при установке.

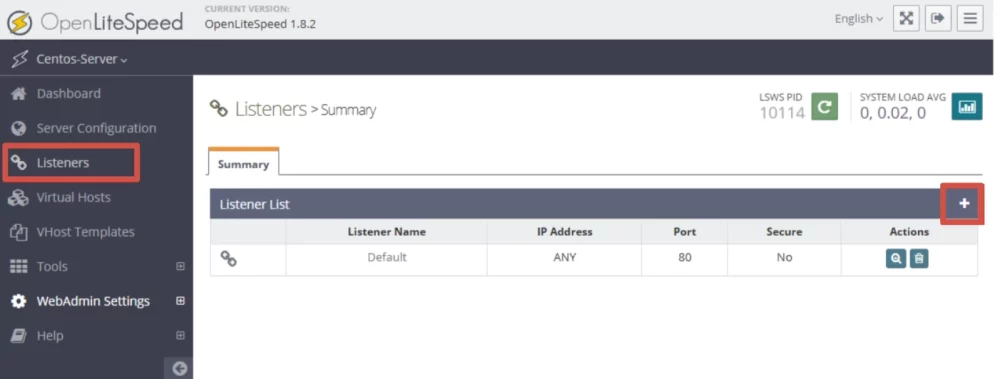

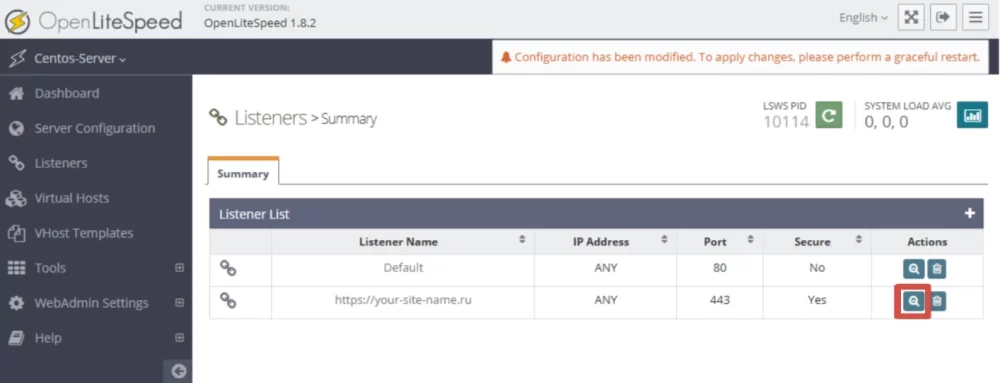

После входа первым делом нужно создать новый Listener (слушатель) для HTTPS. Для этого перейдите в раздел Listeners и нажмите значок Add.

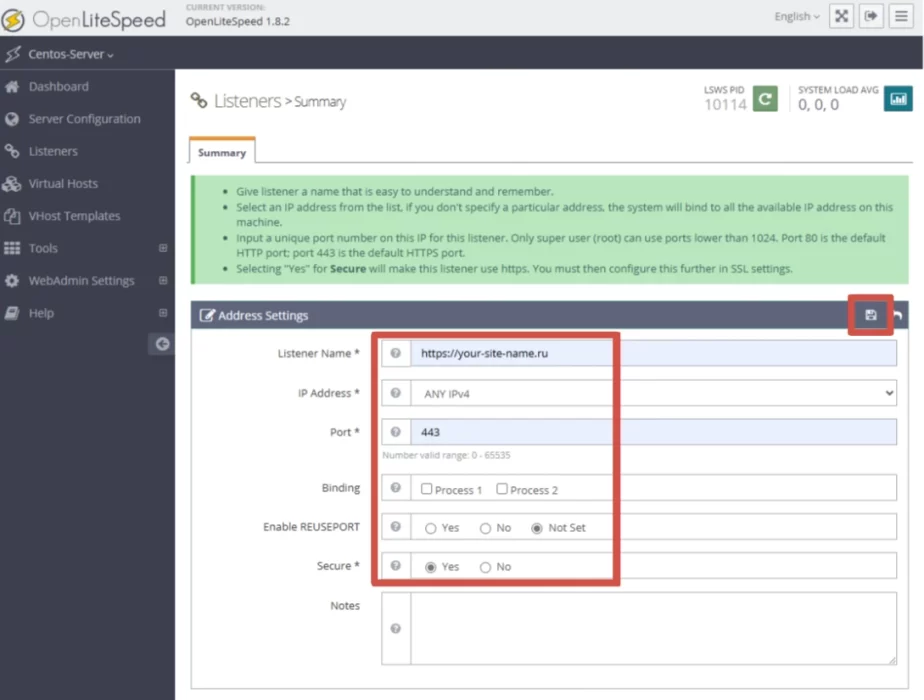

В появившемся окне задайте параметры: укажите имя слушателя (например, HTTPS-Listener), выберите IP-адрес ANY IPv4, порт поставьте 443, а в поле Secure переключите на Yes. Сохраните изменения.

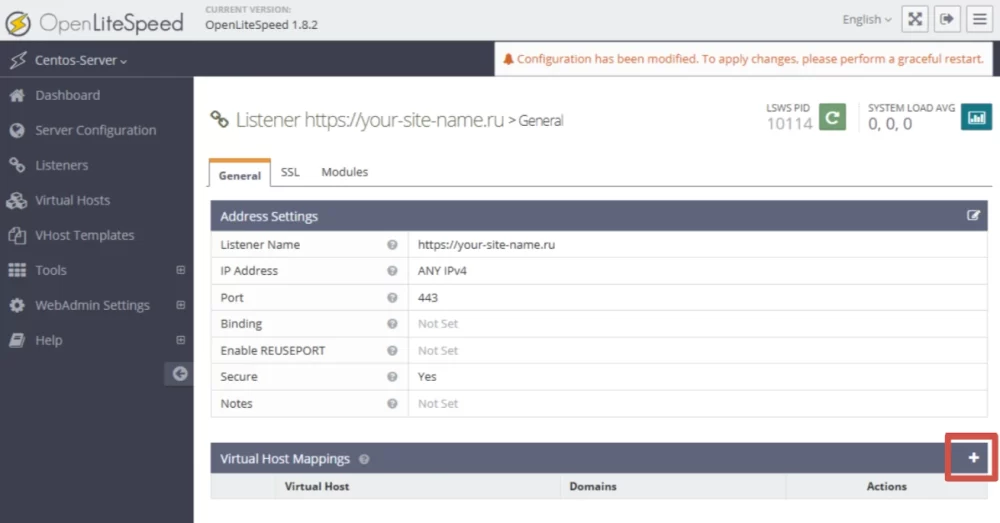

Когда слушатель создан, нужно прикрепить к нему ваш сайт. Для этого откройте только что созданный Listener через кнопку View.

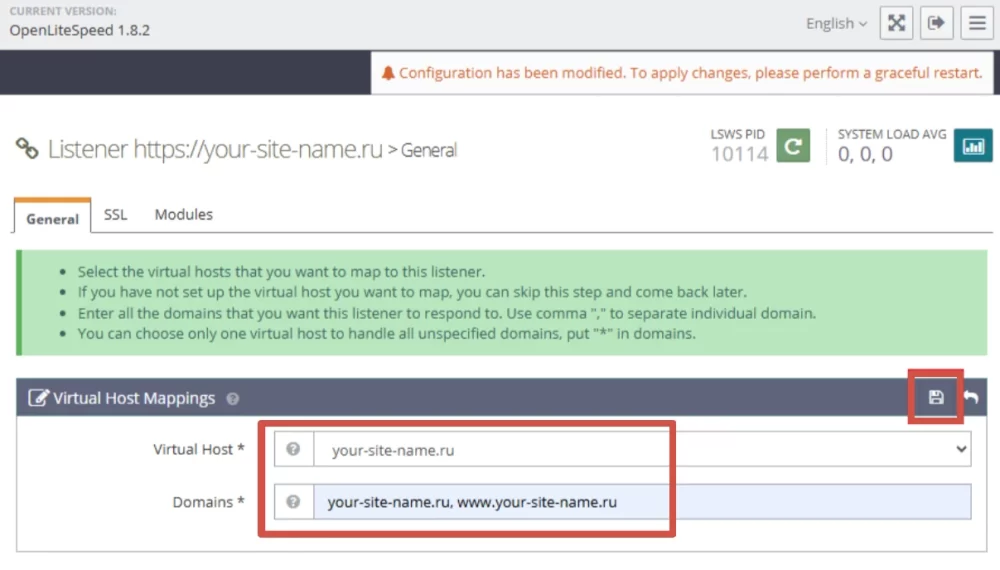

В разделе Virtual Host Mappings нажмите Add и выберите ваш виртуальный хост из списка. В поле Domains добавьте домены сайта, для которых должен работать HTTPS, например, your-site-name.ru и www.your-site-name.ru. Не забудьте сохранить изменения.

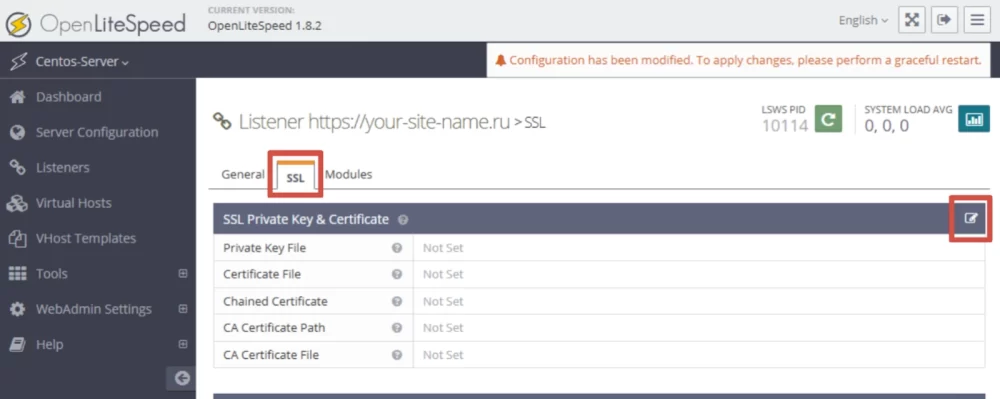

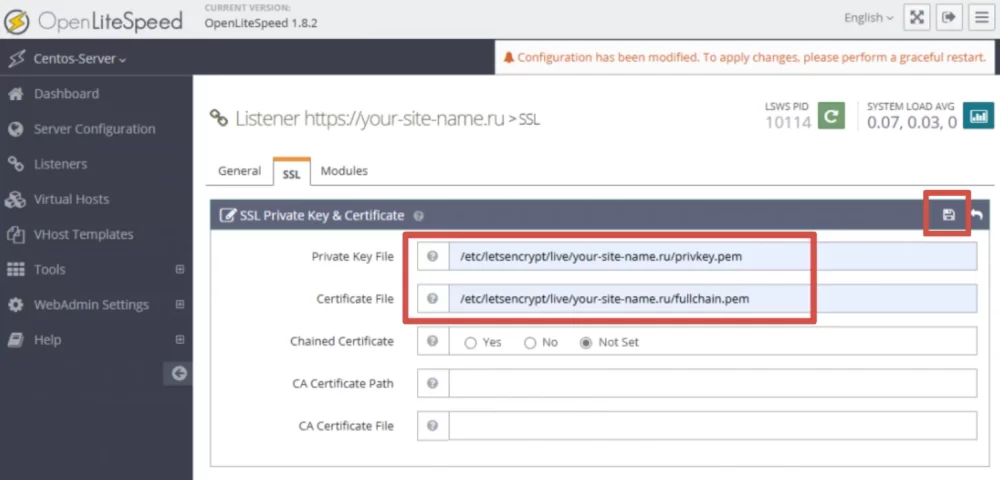

Теперь пришло время указать серверу, где искать сертификаты. Перейдите во вкладку SSL внутри вашего слушателя и нажмите Edit в разделе SSL Private Key & Certificate.

Укажите абсолютные пути к файлам: приватному ключу privkey.pem и сертификату с полной цепочкой доверия fullchain.pem. Эти файлы, как правило, размещаются в директории, автоматически созданной Certbot после успешного выпуска сертификата:

/etc/letsencrypt/live/your-site-name.ru/После заполнения всех полей обязательно сохраните изменения кнопкой Save.

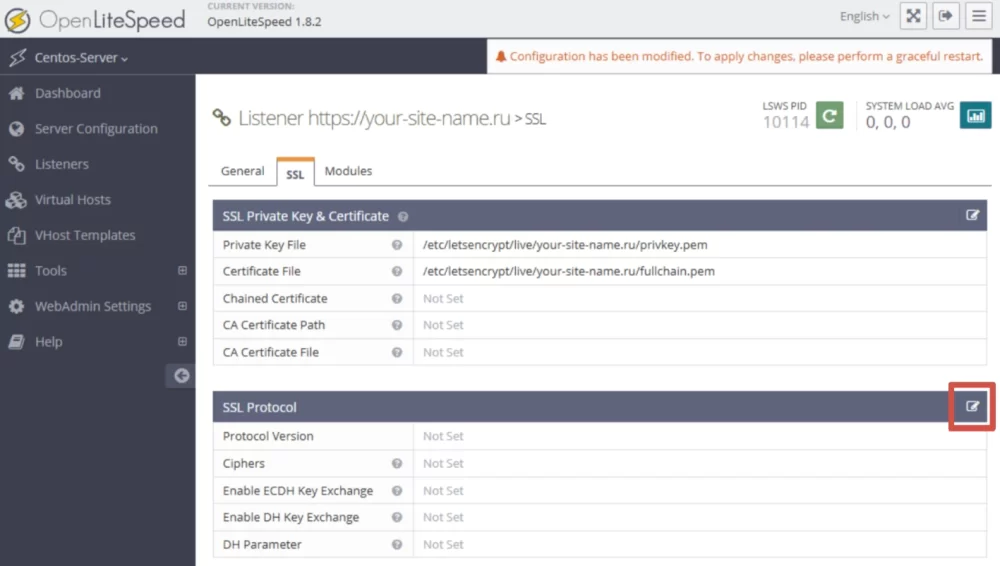

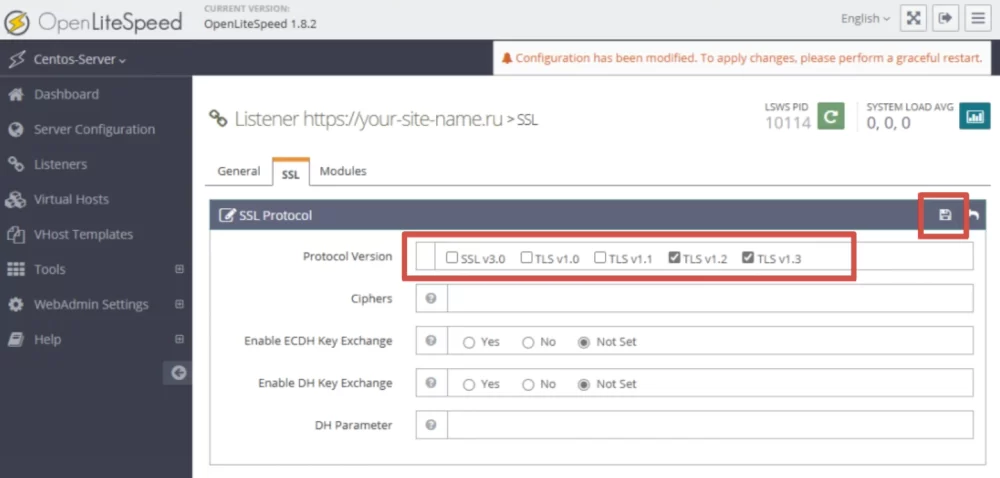

Чтобы соединение было защищённым по современным стандартам, стоит настроить допустимые версии криптографических протоколов. В разделе SSL Protocol нажмите Edit и включите только TLS 1.2 и TLS 1.3. Эти версии считаются безопасными и поддерживаются большинством браузеров. Старые протоколы, вроде TLS 1.0 и TLS 1.1, лучше выключить, они давно признаны уязвимыми.

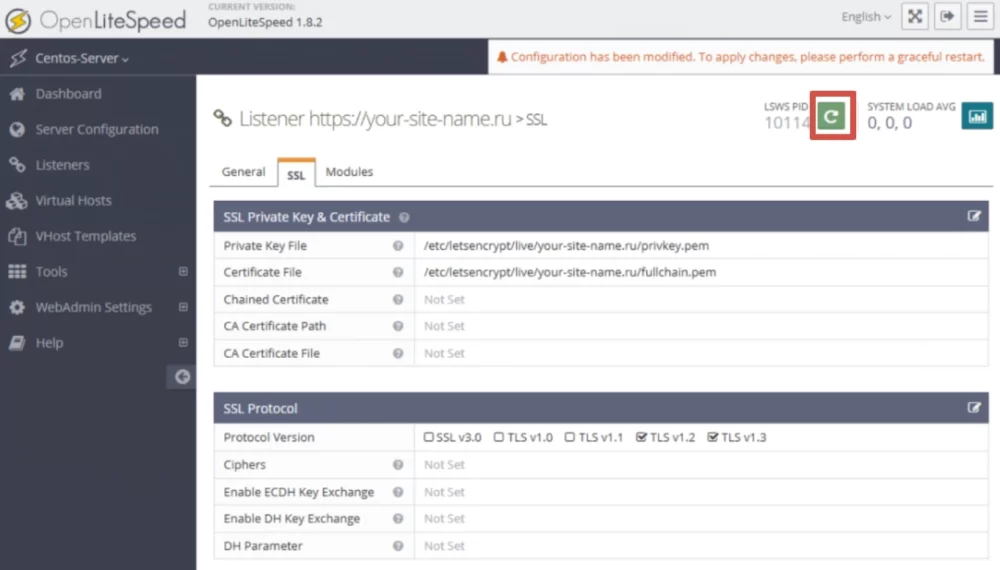

Когда все настройки внесены, остаётся применить изменения на сервере. Для этого нажмите кнопку Graceful Restart в административной панели. Это аккуратная перезагрузка без прерывания активных соединений — пользователи даже не заметят, что сервер перезапускался.

После перезапуска можно открыть сайт в браузере, набрав адрес с https://. Если всё сделано правильно, перед адресом появится иконка замочка, а в браузере не будет никаких предупреждений о безопасности.

Если после настройки замочек в браузере не появился или вместо него выводится предупреждение о небезопасном соединении, стоит проверить несколько моментов.

Один из самых быстрых способов — воспользоваться онлайн-сервисами для проверки соединения. Нужно просто ввести адрес вашего сайта, и система покажет, всё ли в порядке с сертификатом, какие протоколы шифрования поддерживаются и правильно ли настроена цепочка доверия.

Также можно открыть сайт в браузере, нажать на значок замка рядом с адресной строкой и выбрать раздел «Сертификат» или «Информация о подключении». Там будет видно, действителен ли сертификат, на какие домены он выдан и какие версии TLS использует сервер.

Если появляются ошибки вроде «Сертификат недействителен» или «Имя сайта не совпадает с именем в сертификате», вероятно, при настройке были допущены ошибки. Чаще всего проблема кроется в неправильно указанном домене при выпуске сертификата или в ошибках пути к файлам privkey.pem и fullchain.pem в настройках OpenLiteSpeed.

Автоматическое обновление сертификатов

Сертификаты Let’s Encrypt действуют всего 90 дней. Это сделано специально, чтобы повысить безопасность: если сертификат вдруг скомпрометируют, срок его действия будет коротким. Однако получать сертификат каждые три месяца вручную — сомнительное удовольствие. К счастью, процесс можно полностью автоматизировать.

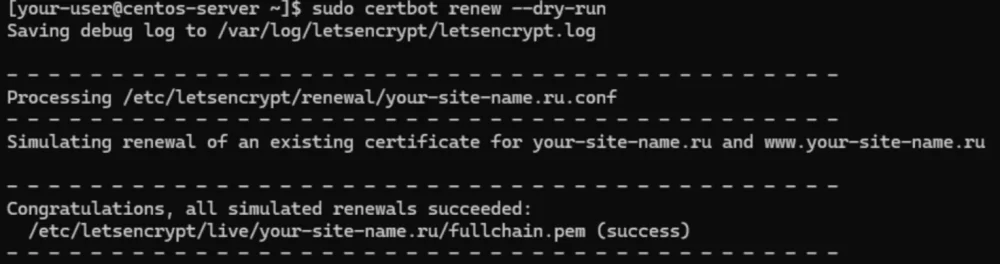

Чтобы убедиться, что Certbot сможет без ошибок продлевать сертификат, сначала стоит сделать тестовый прогон. Это как репетиция перед спектаклем — всё должно пройти без запинок. Откройте терминал и выполните команду:

sudo certbot renew --dry-runЭта команда не продлевает сертификаты на самом деле, а просто проверяет, что всё готово к настоящему обновлению. Если вывод команды чистый, без ошибок — можно переходить к следующему шагу.

Чтобы сервер регулярно проверял срок действия сертификата и продлевал его по мере необходимости, нужно добавить соответствующее задание в планировщик задач cron. Для этого откройте файл задач с правами суперпользователя:

sudo crontab -eВ открывшемся файле добавьте новую строку:

0 3 * * * root /usr/bin/certbot renew --quiet --deploy-hook "systemctl restart lsws"Что происходит в этой команде: каждый день в 3 часа ночи сервер будет проверять, не подошёл ли срок продления сертификата. Если нужно, Certbot автоматически обновит сертификат, а после обновления сразу перезапустит OpenLiteSpeed. Перезапуск нужен для того, чтобы сервер подхватил новый сертификат без необходимости ручной перезагрузки.

Флаг --quiet делает процесс тихим: сервер не будет слать вам уведомления при каждом успешном обновлении, зато сразу сообщит, если что-то пошло не так.

Заключение

Правильно настроенный HTTPS — это не просто формальность. Это обязательный элемент современной цифровой инфраструктуры. Защита данных пользователей, улучшение репутации сайта, рост позиций в поисковых системах — всё это напрямую связано с наличием корректно установленного SSL/TLS-сертификата.

Читайте в блоге:

- Как защитить Apache с помощью Let's Encrypt в Ubuntu 20.04 и 22.04

- Устанавливаем бесплатный сертификат Let’s Encrypt на IIS с Windows Server 2016/2012 R2

- Установка и настройка Apache на Ubuntu 22.04 LTS и Debian 12