В июне 2025 года пользователи по всей России столкнулись с перебоями в работе популярных CDN-сервисов Cloudflare и Amazon CloudFront. Это затронуло онлайн-игры, стриминг, работу сайтов и облачные приложения. Разбираемся, в чём причина и какие меры помогут сохранить стабильность работы ваших ресурсов.

Что случилось

Ранее мы писали, что РКН рекомендовал отключить CDN-расширение Cloudflare. Вечером 7 июня начали поступать массовые жалобы от пользователей с Урала и Дальнего Востока: сайты перестали загружаться, зависали экраны, пропадала связь с серверами. Источник оказался на стороне CDN — узлы Cloudflare и Amazon CloudFront перестали отвечать, трафик резко просел. Уже к 11 июня операторы фиксировали снижение пропускной способности в несколько раз. Сетевые логи показали тайм-ауты в диапазонах IP-адресов, соответствующих точкам присутствия CDN на территории России.

При этом за пределами страны маршруты работали корректно. Проблемы возникали после прохождения стыков с российскими магистральными сетями, что говорит о региональном характере ограничений.

Кто пострадал

- Геймеры. Авторизация в Faceit, Dead by Daylight, Minecraft и Genshin Impact стала нестабильной. Пинг в популярных играх вырос до 200 мс и выше.

- Стримеры. Платформа Twitch стала разрывать трансляции каждые 5–7 минут. Сервисы потокового гейминга вроде GeForce Now запускались с перебоями — иногда с десятой попытки.

- Бизнес. Владельцы сайтов, использующих Cloudflare в качестве фронтенда, заметили частичную загрузку страниц, сбои в работе капчи и выпадение из поисковой выдачи. Самой уязвимой оказалась защита от DDoS — при отключении проксирования сайт теряет фильтрацию вредоносного трафика.

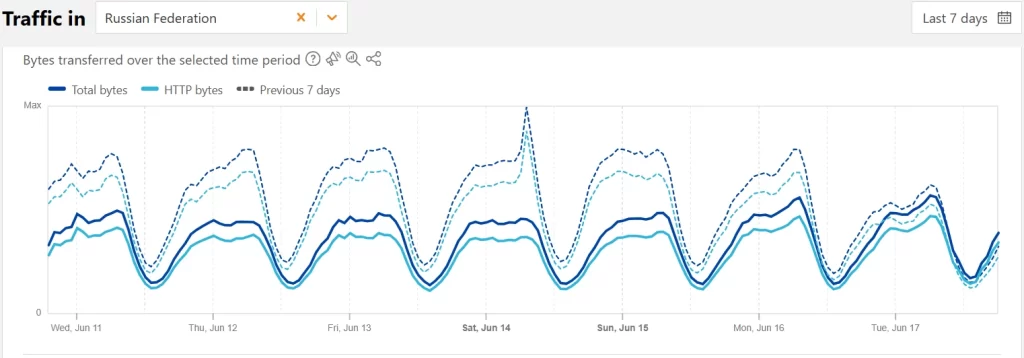

Что говорят данные

По данным аналитических платформ, объём трафика через Cloudflare из России за неделю упал почти на 50 %. На графиках видно, что наибольшее снижение приходится на рабочие часы, когда активны системы фильтрации. 12 июня произошёл также отдельный сбой в инфраструктуре Cloudflare (Workers KV), но он длился менее трёх часов и был оперативно устранён.

Сами российские ограничения продолжают действовать, что указывает на их целенаправленное и стабильное применение. Аналогичная ситуация уже наблюдалась ранее, когда блокировались современные протоколы шифрования вроде TLS 1.3 и ECH. В этот раз, помимо Cloudflare, ограничения затронули и Amazon CloudFront.

Что делать владельцам сайтов

Клиентам AdminVPS не придётся перестраивать архитектуру с нуля — достаточно принять несколько практических мер:

- Перенесите DNS-зону в панель управления хостинга и временно отключите проксирование Cloudflare. Так сервер будет отвечать напрямую, а изменения вступят в силу через несколько минут.

- Подключите защиту от DDoS на уровне хостера. У AdminVPS эта опция работает на L2–L7-уровнях и позволяет фильтровать подозрительный трафик до попадания на сервер.

- Вынесите статику (изображения, скрипты, CSS) на надёжный российский CDN. Это снижает нагрузку и ускоряет загрузку страниц для местной аудитории.

- Разведите трафик по регионам. В DNS можно задать разные IP-адреса для пользователей из России и других стран. Это реализуется без GeoDNS — достаточно настроить отдельные поддомены и правильно направить трафик на уровне приложения или обратного прокси.

Как сохранить доступ администратора

Для надёжного подключения к серверу из любой точки используйте VPN, развернутый на отдельном VPS. Он шифрует трафик и позволяет сохранить стабильность доступа даже при нестабильной маршрутизации. Это особенно полезно, если вы управляете проектами, где важно постоянное соединение — например, игровыми серверами, CRM или административными панелями.

VPN на VPS-сервере — одно из лучших решений для обеспечения информационной безопасности компании.

Если ваш ресурс ориентирован на геймеров, корпоративных клиентов или международную аудиторию, можно заранее подготовить файлы конфигурации — это упростит подключение и снимет часть технических вопросов с пользователей.

Важно

VPN — способ обеспечить безопасный, зашифрованный доступ к инфраструктуре, независимо от сетевой обстановки.

Что будет дальше

«Роскомнадзор» продолжает расширять список ограничений. Операторы уже сообщают о нестабильности в новых подсетях. Чтобы не потерять доступность проекта, стоит заранее принять меры:

- Разместить ключевые сервисы на VPS в разных геолокациях, например, VPS в России, Германии, Финляндии, Нидерландах. Это поможет сохранить работоспособность даже при сбоях на одном из участков сети и при этом не потребует смены провайдера.

- Настроить бекап — регулярно и автоматически, не только баз данных, но и настроек серверов.

- Включить мониторинг маршрутов и автоматическое переключение на резервные подключения.

- Тестировать доступность ресурсов из разных регионов — с российских IP и из-за рубежа.

Вместо вывода

Если проект работает на AdminVPS, вы уже обладаете необходимыми инструментами, чтобы адаптироваться к меняющейся сетевой среде. Главное — следить за обстановкой и действовать проактивно. Лучше настроить резервные сценарии заранее, чем терять клиентов и позиции в поиске в самый неожиданный момент.